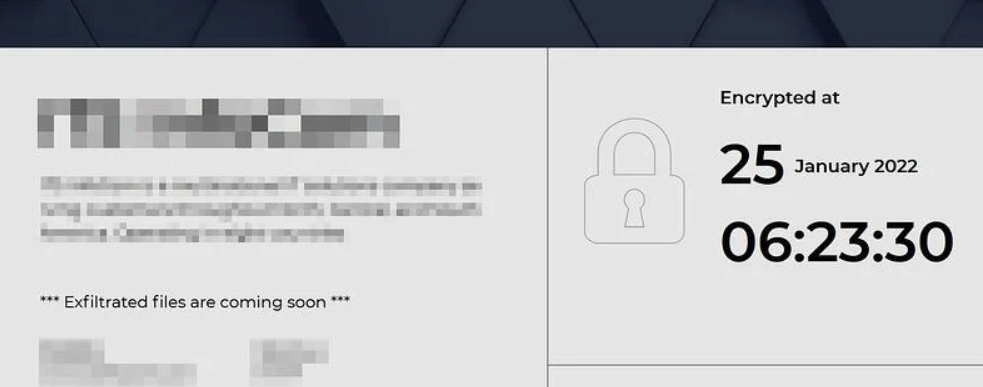

در عرض 72 ساعت پس از مصالحه اولیه، اپراتورهای باج افزار Hive توانستند محیط حمله را رمزگذاری کنند و به اهداف مخرب خود دست یابند.

توصیه ها

در چند سال گذشته افزایش قابل توجهی در حملات باج افزار وجود داشته است و به نظر می رسد این روش ترجیحی برای تهدید عوامل برای به حداکثر رساندن سود باج افزار باشد.

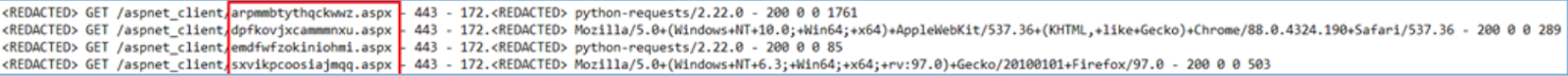

در یک دایرکتوری قابل دسترسی Exchange، عوامل تهدید چهار پوسته وب ایجاد می کنند و سپس با اجرای کد PowerShell، مراحل Cobalt Strike را دانلود می کنند.

آخرین بهروزرسانی تجمعی Exchange (CU) را در سرور Exchange اعمال کنید.

به روز رسانی امنیتی (SU) ارائه شده توسط مایکروسافت.

از رمزهای عبور پیچیده استفاده کنید.

همیشه رمزهای عبور را به صورت دوره ای تغییر دهید.

همیشه از راه حل Microsoft LAPS برای لغو مجوزهای مدیریت حساب دامنه محلی استفاده کنید.

به طور منظم حساب های غیرفعال یا رها شده را بررسی و حذف کنید.

استفاده از SMBv1 را مسدود کنید.

همیشه از امضای SMB استفاده کنید.

نقش کارمند را محدود کنید

اصول اولیه امنیت را به کارکنان آموزش دهید.

اقدامات اساسی امنیتی را اجرا کنید.

Source link

تیم تحرریه امنیت سایبری شبکه خبری فناوری اطلاعات و ارتباطات

مرحله 1: ProxyShell و WebShell

مرحله 2: اعتصاب کبالت

مرحله 3: Mimikatz و Pass-The-Hash

مرحله 4: جستجوی اطلاعات حساس

مرحله 5: باج افزار را مستقر کنید

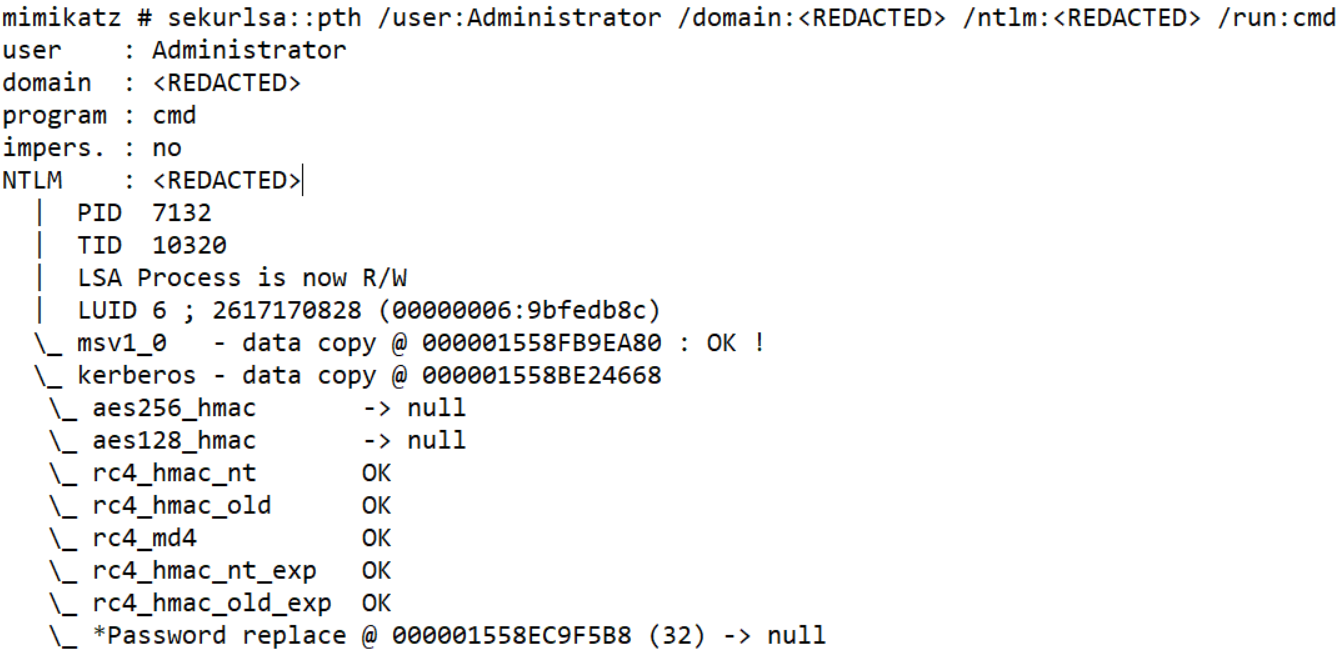

پس از پیاده سازی، آنها از Mimikatz برای دسترسی به دارایی های بیشتری در شبکه پرخطر با سرقت رمز عبور حساب مدیریت دامنه استفاده می کنند.

با نصب این درهای پشتی، عوامل تهدید وظایف و فعالیت های زیر را انجام می دهند:

- شناسایی شبکه

- سرقت اطلاعات حساب کاربری

- استخراج داده های ارزشمند

- استقرار اکتشافات رمزگذاری فایل

این سه آسیب پذیری به شرح زیر شناسایی می شوند:

- CVE-2021-34473

- CVE-2021-34523

- CVE-2021-31297

مجرمان سایبری از باج افزار Hive برای انجام حملات اخاذی علیه قربانیان خود استفاده می کنند که اولین بار در ژوئن 2021 مشاهده شد.

در اینجا توصیه های تیم پزشکی قانونی Varonis آمده است:

Hive Ransomware

سه آسیبپذیری در Microsoft Exchange Server به نام ProxyShell وجود دارد که به عوامل تهدید اجازه میدهد تا RCE را بر روی نصبهای Microsoft Exchange Server آلوده تحت شرایط خاص بدون احراز هویت انجام دهند.

زنجیره حمله

اپراتورهای Hive Ransomware عمدتاً مناطق زیر را هدف قرار می دهند:

- خدمات درمانی

- غیر انتفاعی

- خرده فروشان

- تامین کنندگان انرژی

- سایر بخش های جهان

در زنجیره حمله Hive Ransmoware، در کل پنج مرحله وجود دارد که در اینجا به شرح زیر است:

سه آسیبپذیری امنیتی ذکر شده در بالا با امتیازات 7.2 (بالا) تا 9.8 بحرانی شناخته شدهاند. راهاندازی اخیر ProxyShell توسط Hive نشان میدهد که حتی پس از گذشت این همه سال، هنوز سرورهای آسیبپذیری وجود دارند که میتوان آنها را هدف قرار داد.

کارشناسان امنیت سایبری شرکت امنیتی Varonis اخیراً باجافزار Hive را کشف کردهاند که از درهای پشتی، از جمله برچسب Cobalt Strike، برای به خطر انداختن سرورهای Microsoft Exchange آسیبپذیر در برابر آسیبپذیریهای ProxyShell استفاده میکند. .

در اینجا، کارشناسان شرکت امنیتی Varonis هنگام بررسی حمله به یکی از کاربران آن، این نقص را شناسایی کردند.

برای اینکه شرکتهای وابسته از Hive همانطور که میدانند استفاده کنند، این سیستم بهعنوان یک باجافزار به عنوان یک سرویس طراحی و توزیع شد.

تحریریه ICTNN شبکه خبری